Ola Pessoall, Td bem? Finalizando minhas postagens sobre meu TCC, o post a seguir fecha esse ciclo explicando mais sobre a seguranca aplicada ao ambiente Azure, no que diz respeito a rede.

Vamos la!

AZURE NETWORK SECURITY INTERNALS

No Azure os recursos são entregues por serviços como o Azure Active Directory, Azure Storage e possui suporte para vários padrões de API’s.

O Azure Active Directory (AD Azure) é um repositório de identidades e motor que fornece autenticação, autorização e controle de acesso para uma organização de usuário, grupos e objetos.

AD Azure também fornece aos desenvolvedores uma forma eficaz de integrar o gerenciamento de identidade em suas aplicações. Protocolos padrão da indústria tais como SAML 2.0, WS-Federation e OpenID Connect podem ser utilizados em uma variedade de plataformas como .NET, Java, Node,js e PHP.

Controle de Dados e Encriptação

A Microsoft emprega os princípios de separação de funções e menos privilégios em todas as operações do Azure.

O acesso aos dados pela equipe de apoio requer a permissão explícita do cliente e é concedido numa base “just-in-time”, que é registrado, auditado e então revodado após o término da concessão.

Além disso, o Azure oferece vários recursos para proteger os dados transitados e armazenados, incluindo criptografia de dados, arquivos, aplicativos, serviços, comunicações e movimentações.

O Cliente tem a opção de criptografar as informações antes de inserí-las no Azure, bem como o armazenamento das chaves em seus Datacenters on premises.

Tecnologias de Encriptação Azure

No ambiente Azure o usuário tem a opção de configurar o BitLocker Drive Encryption nos VHD’s para que seja possível encriptar as informações contidas.

Outra ferramenta interessante é o Azure RMS, que fornece criptografia de arquivos a nivel de dados e prevenção de vazamento de dados através de gerenciamento de acesso baseado em políticas.

O Azure também fornece suporte em nível de tabela e criptografia em nível de coluna (TDE/CLE) em SQL Server Virtual Machines, e também suporta gerenciamento de chaves de terceiros.

O armazenamento híbrido Azure StorSimple, criptografa os dados do cliente através de um par de chaves 128bits público/privado, antes de enviá-lo à nuvem.

Portanto, o Azure usa inúmeros mecanismos de criptografia incluindo SSL/TLS. IPSec e AES, dependendo dos tipos de dados, contêineres e transporte.

*

Esse item, fornece um aprofundamento técnico adicional sobre segurança aplicada à camada de rede no serviço Azure, bem como algumas diretrizes para garantir a segurança no mesmo.

Camadas de Proteção

Existem duas áreas separadas de proteção: Proteção de Infra estrutura e Proteção ao Cliente.

Infraestrutura

* Camada A: A camada de acesso de rede isola a rede privada da internet.

* Camada B: Azure DDoS/DOS/IDS – Essa camada utiliza diferentes métodos e tecnologias on-premises designadas para atingir as metas de segurança propostas.

* Camada C: Firewalls de Host, protegem todos os anfitriões e as VLAN’s, fornecendo proteções adicionais para os ativos.

* Camada D: 2 Fatores de Autenticação para os operadores.

Proteção ao Cliente:

Camadas 1 e 2: O firewall distribuído isola as implantações de um cliente de outra implantação no nível de rede. Múltiplas implantações podem ser inseridas em uma rede virtual, e cada rede virtual é isolada de outras redes virtuais.

A camada de acesso de nuvem funciona como um gateway para esta rede isolada e fornece balanceamento de carga, NAT e regras customizadas de Firewall.

Camada 3: A rede virtual pode ser gerenciada semelhante a uma rede privada local.

i – Dentro da VM: Firewalls, IDS e Soluções DoS podem ser implantadas no sistema operacional na VM.

ii – Appliance de Rede virtual: equipamentos de proxy baseados em WAF’s, podem ser executados em uma máquina virtual e pode fornecer proteção contra uma gama mais ampla de DoS e outros ataques (Ameaças de Low Ratem, HTTP, e ameaças na camada de aplicação)

Isolamento

O Azure proporciona isolamento de rede para cada implantação. Usando parâmetros de entrada, os clientes podem decidir qual portas podem ser acessadas pela internet.

* O tráfego entre as VM’s sempre atravessam os filtros de pacotes confiáveis. Protocolos como ARP, DHCP e outros da camada 2 do modelo OSI são controlados usando ratelimiting e proteção anti-spoofing.

* As VMS não podem capturar todo o tráfego na rede que não é destinado à ela.

* As VM’s não podem enviar tráfego para as interfaces de VM Azure privadas ou de outros clientes Azure. As Vm’s só podem se comunicar com outras VM’s de propriedade ou controladas pelo mesmo cliente e com terminais de serviços de infra-estrutura voltados para Azure.

Quando os clientes colocam as VM’s em uma rede privada virtual, essas podem obter seus próprios endereços que são completamente invisíveis e portanto não são acessíveis à partir de VMs de fora de uma implantação ou rede virtual.(A menos que ela seja configurada para ser visível através de endereços IP públicos)

https://azure.microsoft.com/en-us/documentation/articles/azure-security-getting-started/#isolation

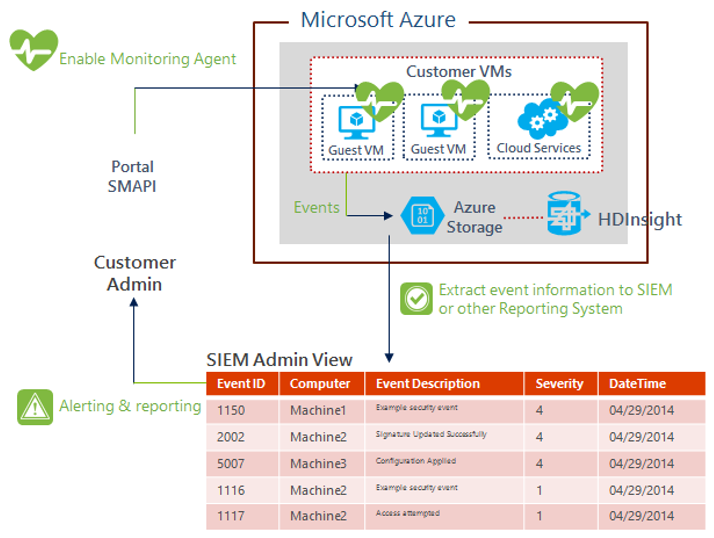

O Azure fornece log autenticado de vários eventos relevantes para a segurança do usuário, é projetado para ser resistente à falsificações. Isso inclui informações sobre o sistema como log de eventos de segurança em infraestrutura, Azure VM’s e Azure AD. Envolve a coleta de eventos tais como alterações em endereços DHCP ou IP do Servidor DNS, tentativas de acesso, protocolos ou endereços IP que são bloqueados por políticas.

Mitigação de Ameaças

O Azure tem controles de segurança para implementar medidas de mitigação de ameaças.

Azure Anti-Malware: É ativado por padrão em todos os servidores de infraestrutura. Opcionalmente é possível habilitá-lo nas VM’s.

A Microsoft mantém um acompanhamento contínuo através de servidores, redes e aplicativos para detectar ameaças e prevenir exploits. Notificações, alertas automáticos dão ciência ao administrador sobre qualquer acontecimento anômalo no ambiente.

Basicamente e isso pessoal! Com esse trabalho, pude me aproximar mais da plataforma, aprender e entender como e importante a seguranca da informacao em sistemas em nuvem.

Acredito que o ambiente Azure faz isso de uma maneira solida e bem eficaz.

Agradeco voces pela visita, e espero continuar contribuindo para o crescimento da comunidade tecnica.

Um forte abraco e ate a proxima!

#enjoy #rock #security #azure

Gustavo Magella